La seguridad en las redes blockchain es un tema crítico, ya que estas redes buscan proporcionar un entorno confiable y seguro para la transferencia de activos digitales y la ejecución de contratos inteligentes. Sin embargo, como cualquier tecnología, las redes blockchain no son inmunes a posibles amenazas y ataques. En este artículo analizamos los puntos claves relacionados con la seguridad y los posibles ataques en redes blockchain.

Introducción a blockchain

Una blockchain es una cadena de bloques donde cada bloque contiene los datos de todas las transacciones realizadas durante un período determinado, más un hash que lo identifica, más el hash del bloque anterior que permite unir ambos bloques criptográficamente. Además, todas las transacciones en un bloque son validadas por un mecanismo de consenso, lo que garantiza que un usuario no puede modificar los registros de transacciones. De esta forma, podemos garantizar la inmutabilidad de los bloques ya que los usuarios de la red podrían detectar y rechazar esa versión fraudulenta del libro de cuentas.

Tipos de redes blockchain

Existen varios tipos de redes blockchain, cada una diseñada para satisfacer necesidades específicas y aplicaciones particulares. A grandes rasgos, podemos diferenciar 2 tipos de redes blockchain. Las redes públicas de blockchain son abiertas y permiten que cualquier usuario se una, asegurando su anonimato. La cadena de bloques pública aprovecha las computadoras conectadas a Internet para validar transacciones y lograr el consenso. Por ejemplo, Bitcoin[1] y Ethereum[2] son ejemplos de cadenas de bloques públicas. Por otro lado, las redes privadas de blockchain dependen de la identidad para validar los privilegios de acceso. La siguiente tabla muestra las diferencias entre ambos tipos de blockchain.

| Blockchain Pública | Blockchain Privada |

| Un blockchain público no tiene permisos | Un Blockchain privado es una cadena de bloques permisionada |

| Cualquiera puede unirse a la red y leer, escribir o participar dentro del blockchain | Una Blockchain privada funciona basada en controles de acceso que restringen a las personas que pueden participar en la red |

| Un blockchain público está descentralizado y no tiene una sola entidad que controle la red | Hay una o más entidades que controlan la red y esto lleva a depender de terceros para realizar transacciones |

| Los datos en un blockchain público son seguros ya que no es posible modificar o alterar los datos una vez que han sido validados en el blockchain | En un blockchain privado, sólo las entidades que participan en una transacción tendrán conocimiento de ella, mientras que las demás no podrán acceder a ella. |

| Bitcoin y Ethereum son ejemplos bien conocidos de un blockchain público | Hyper Ledger Fabric [3] de Linux Foundation es un ejemplo perfecto de un blockchain privado |

Ataques en redes blockchain

Los ataques a las cadenas de bloques varían según sean redes públicas o privadas, pero hay cuatro formas principales en que los ciberatacantes pueden amenazar las cadenas de bloques:

- Ataques de phishing. Los ataques de phishing en el contexto de blockchain son una forma de estafa en la que los atacantes intentan engañar a las personas para que revelen información confidencial, como claves privadas, contraseñas o frases de recuperación de sus billeteras de criptomonedas o servicios relacionados con blockchain. Estos ataques suelen tomar diversas formas, y es importante que los usuarios de blockchain estén alerta y tomen medidas para proteger sus activos y datos personales. A continuación, se describen algunos tipos comunes de ataques de phishing en blockchain:

- Sitios web falsos de intercambios y billeteras: Los atacantes crean sitios web que imitan a intercambios de criptomonedas legítimos o billeteras de confianza. Los usuarios pueden ser dirigidos a estos sitios a través de enlaces de correo electrónico o anuncios falsos que imitan a los originales. Una vez en el sitio falso, se les pide que ingresen sus credenciales o claves privadas, que los atacantes luego utilizan para robar sus activos.

- Phishing por correo electrónico: Los atacantes envían correos electrónicos que parecen ser de empresas legítimas relacionadas con blockchain, como intercambios o proyectos de criptomonedas. Estos correos electrónicos suelen contener enlaces a sitios web falsos o archivos adjuntos maliciosos que pueden robar información cuando se hacen clic o se descargan.

- Extensiones de navegador maliciosas: Los atacantes pueden crear extensiones de navegador falsas que se asemejan a billeteras de criptomonedas legítimas o herramientas útiles para el comercio de criptomonedas. Cuando los usuarios instalan estas extensiones, los atacantes pueden acceder a sus claves privadas y robar sus fondos.

- Ataques de enrutamiento. Los ataques de enrutamiento en blockchain se refieren a aquellos que tienen como objetivo alterar o manipular la forma en que se propaga la información a través de la red de una blockchain. Estos ataques pueden tener diversas motivaciones, incluyendo el sabotaje de la red, la interrupción de la confirmación de transacciones o el intento de obtener ventajas económicas.

- Ataque de doble gasto: Este es uno de los ataques de enrutamiento más conocidos en blockchain, en el que un atacante intenta gastar la misma criptomoneda dos veces. Para hacerlo, el atacante propaga transacciones fraudulentas a través de la red y busca que estas sean confirmadas antes de que las transacciones legítimas lleguen a los nodos de validación de la red.

- Ataque de reorganización de la cadena (chain reorg): En algunas cadenas de bloques, como Bitcoin, es posible que la cadena principal experimente reorganizaciones debido a la competencia entre los mineros por resolver bloques. Un atacante podría intentar gastar fondos en la cadena principal y, al mismo tiempo, minar una cadena paralela, son las llamadas sidechains. Si la cadena paralela supera en longitud a la cadena principal, puede invalidar transacciones anteriores y revertir transacciones legítimas.

- Ataque de partición de red: Un ataque de partición de red implica la interrupción de la conectividad entre nodos en una red blockchain. Esto puede hacer que los nodos estén aislados, lo que dificulta la propagación de información y la comunicación entre ellos. Estos ataques pueden ralentizar la confirmación de transacciones y dificultar la operación normal de la red.

- Ataque de eclipse: En un ataque de eclipse, un atacante intenta controlar todas las conexiones de red de un nodo específico, aislando ese nodo del resto de la red. Esto puede permitir al atacante manipular la información que llega a ese nodo y realizar acciones maliciosas, como la validación de transacciones fraudulentas.

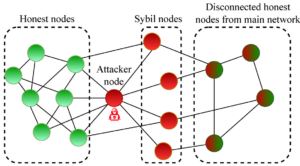

- Ataques de Sybil. En un ataque Sybil, un atacante crea múltiples nodos o identidades falsas en la red blockchain para influir en el proceso de enrutamiento de información. Esto puede utilizarse para ejercer un control sobre la red y alterar la forma en que se propagan las transacciones o los bloques.

- Al llevar a cabo ataques de Sybil, los atacantes pueden obtener una influencia sobre los nodos validadores de la red si crean suficientes identidades falsas, bloqueando a otros usuarios, negándose a recibir o transmitir bloques.

- En los ataques de Sybil a gran escala, los atacantes podrían llegar a controlar la mayor parte del poder de cómputo de la red, pudiendo llevar a cabo un ataque del 51%. En tales casos, pueden cambiar el orden de las transacciones e impedir que se confirmen las transacciones. Incluso pueden revertir las transacciones que hicieron mientras tenían el control, lo que puede llevar a duplicar el gasto.

- El ataque Sybil se puede considerar como un tipo de ataque del 51%. Por lo general, estos ataques involucran al atacante que crea nodos falsos en la red Blockchain que los atacantes pueden usar para obtener una mayoría del 51% y realizar transacciones maliciosas en Blockchain.

- Fuente: https://www.mdpi.com/2073-431X/12/3/64

- Ataques del 51%. Un ataque del 51% (llamado así porque es la cantidad mínima de hashrate que necesitan controlar los atacantes para llevar a cabo el ataque) es una amenaza para cualquier proyecto de criptomonedas. En tal situación, un atacante que controla al menos el 51% del poder minero podría realizar transacciones fraudulentas, revertir transacciones existentes, gastar dos veces y rechazar cualquier transacción que ha sido validada. Algunas de las cosas que un atacante sería capaz de hacer si llega a controlar el 51% de la red podemos destacar:

- Revertir sus propias transacciones para que las monedas o tokens puedan ser gastadas dos veces.

- Impedir la validación de nuevas transacciones.

- Cambiar el orden en el que se procesan nuevas transacciones.

- Bloquear a los mineros de generar nuevas monedas o tokens.

Para protegerse contra un ataque del 51%, las blockchains implementan mecanismos de consenso, como el algoritmo de Prueba de Trabajo (Proof of work) de Bitcoin o la Prueba de Participación (Proof of Stake) de Ethereum 2.0. Estos mecanismos hacen que sea costoso y poco rentable para un atacante adquirir suficiente poder de cómputo o participación para controlar la red. En redes de prueba de participación como Ethereum (ETH) y Cardano (ADA), los ataques del 51 % son más difíciles porque el grupo malicioso necesitaría controlar el 51 % de los tokens y no solo el 51 % de la tasa de hash de minería.

De esta forma, el coste financiero de obtener el poder de minería requerido para lanzar un ataque del 51% en una cadena de bloques grande como Bitcoin o Ethereum supera los $10 mil millones, por lo que es muy poco probable que suceda. Sin embargo, las redes Blockchain más pequeñas y relativamente nuevas con pocos mineros son particularmente vulnerables a los ataques Blockchain.

Conclusiones

El riesgo de sufrir un ataque del 51% en una blockchain basada en el algoritmo de Prueba de Trabajo puede depender de varios factores, incluyendo la distribución del poder de cómputo (hashrate) en la red, la capitalización de mercado de la criptomoneda, el costo de adquisición del hashrate y la seguridad de la red en general.

- Distribución del hashrate: Cuanto más descentralizada esté la distribución del hashrate, menor será el riesgo de un ataque del 51%. En cadenas de bloques con una amplia base de mineros y pools de minería, es más difícil para un grupo de usuarios que forman parte de un pool de minería pueda controlar más del 50% del hashrate.

- Capitalización de mercado: Las cadenas de bloques con una alta capitalización de mercado suelen ser menos vulnerables a ataques del 51% debido a que un atacante tendría que invertir grandes cantidades de recursos para adquirir suficiente poder de cómputo.

- Costo del hardware y electricidad: El costo de adquisición de hardware de minería, así como los gastos de electricidad, son factores que un atacante debe considerar. Cuanto mayor sea el costo operativo, menos atractivo será llevar a cabo un ataque del 51%.

- Incentivos económicos: En cadenas de bloques que utilicen Prueba de trabajo, los mineros tienen incentivos económicos para actuar de manera honesta y proteger la red, ya que dependen de las recompensas en criptomonedas y las tarifas de transacción. Esto puede disuadir a la mayoría de los mineros de participar en ataques maliciosos.

En resumen, aunque las cadenas de bloques basadas en el algoritmo de prueba de trabajo pueden ser teóricamente vulnerables a un ataque del 51%, en la práctica, varios factores contribuyen a mitigar este riesgo. Sin embargo, es esencial que estas cadenas de bloques tomen medidas para mantener una distribución de hashrate descentralizada y garantizar la seguridad de la red a medida que evoluciona con el tiempo.

Para contrarrestar estas amenazas, las redes blockchain implementan medidas de seguridad, auditorías de contratos inteligentes, actualizaciones de software, y colaboración continua con la comunidad para identificar y solucionar problemas de seguridad. Es esencial seguir buenas prácticas de seguridad y estar al tanto de las actualizaciones y desarrollos en el espacio blockchain.

Si el lector quiere saber más sobre blockchain y ciberseguridad, el siguiente libro BLOCKCHAIN. Tecnologías, proyectos y ciberseguridad [4] escrito por el autor te da una visión global de en qué consiste blockchain, las tecnologías que hay por detrás y recomendaciones de seguridad cuando trabajamos en este tipo de proyectos.

Referencias:

[1] https://bitcoin.org/files/bitcoin-paper/bitcoin_es_latam.pdf

[2] https://ethereum.org/whitepaper

[3] https://www.hyperledger.org/projects/fabric

[4] https://rclibros.es/producto/blockchain-tecnologias-proyectos-y-ciberseguridad